友情提示

本站部分转载文章,皆来自互联网,仅供参考及分享,并不用于任何商业用途;版权归原作者所有,如涉及作品内容、版权和其他问题,请与本网联系,我们将在第一时间删除内容!

联系邮箱:1042463605@qq.com

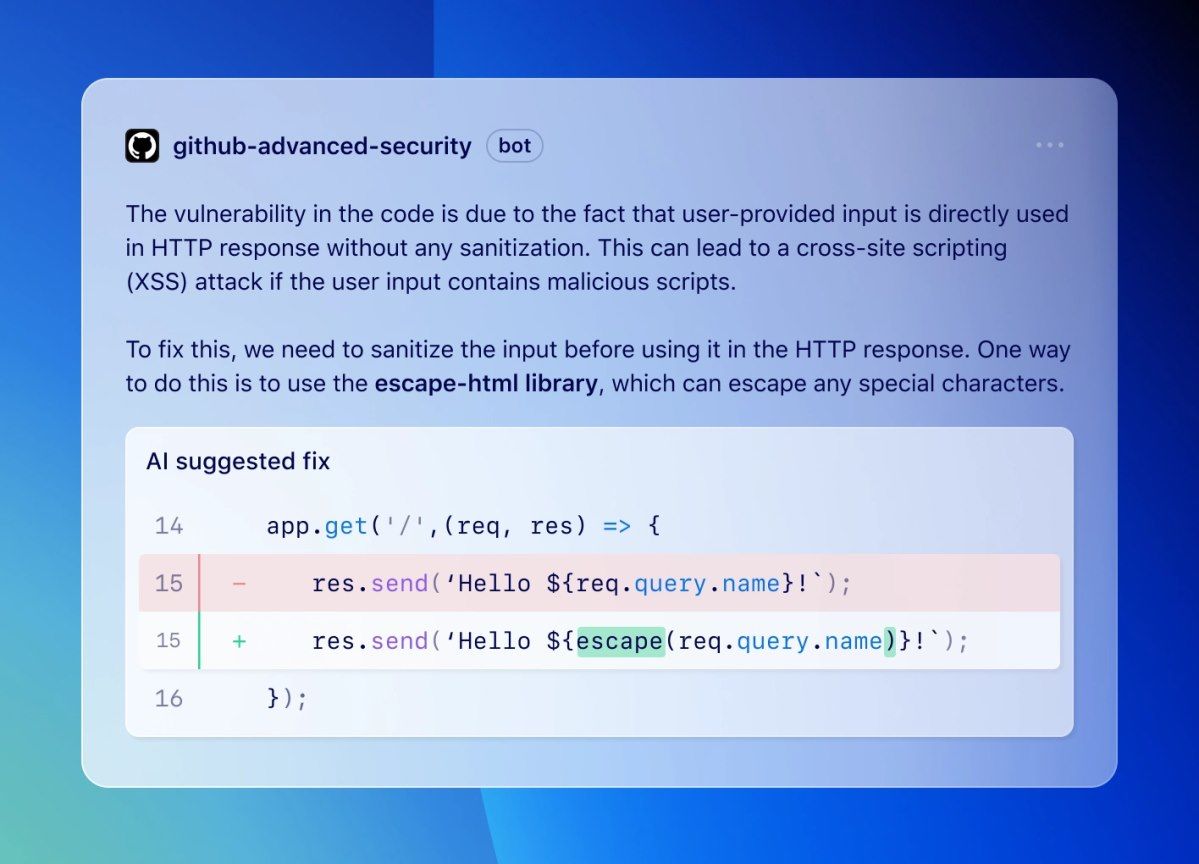

GitHub 最新 AI 工具可帮助用户自动修复代码中的漏洞和错误

42

0

相关文章

近七日浏览最多

最新文章

标签云

中国

ip

爬虫

命令提示符

github

微软

搜索引擎

品牌影响力

rtx

ipad

mac

斯坦福大学

特斯拉

斯坦福

人工智能

arm

科技

oled

蚂蚁集团

华为云

腾讯

chris

rain

安卓

linux

ui

alex

隐藏功能

纽约时报

黑客

华尔街日报

苹果

pilot

chro

谷歌

美元

智能眼镜

任天堂

游戏

switch

java

apple

苹果公司

amazon

亚马逊

ibm

职场

卡内基

梅隆大学

加拿大

app

虚拟世界

射击游戏

cuda

字节跳动

鸿蒙

华为

adobe

阿里云

金山办公

商汤

初创公司

microsoft

pdf

谷歌公司

腾讯云

甲骨文

清华

清华大学

世界500强

清华北大

指数

快科技

php